[Инструкция] Джейлбрейк iOS 4.3 бета для iPhone 4

Не прошло и трех дней с момента выхода первой деволоперской бета версии iOS 4.3, как хакеры уже предложили миру решение для джейлбрейка, с помощью не официальной версии PwnageTool.

Признаться, решение пока не идеально. Во первых оно достаточно сложное, в сравнении в привычными методами. Во вторых, требует активного девелоперского аккаунта Apple, для того, чтобы воспользоваться новой бетой iOS 4.3. В третьих, джейлбрейк возможен только на iPhone 4. В четвертых, нет возможности анлока. В пятых, утилита работает только в Mac OS. В шестых, джейлбрейк получится полу-привязанным. И наконец, в седьмых, потребуется сделать свой ramdisk, спокольку официальная версия PwnageTool, делает некорректный кастомный файл iOS 4.3

Признаться, решение пока не идеально. Во первых оно достаточно сложное, в сравнении в привычными методами. Во вторых, требует активного девелоперского аккаунта Apple, для того, чтобы воспользоваться новой бетой iOS 4.3. В третьих, джейлбрейк возможен только на iPhone 4. В четвертых, нет возможности анлока. В пятых, утилита работает только в Mac OS. В шестых, джейлбрейк получится полу-привязанным. И наконец, в седьмых, потребуется сделать свой ramdisk, спокольку официальная версия PwnageTool, делает некорректный кастомный файл iOS 4.3

Конечно, как и обычно, если вы надумали сделать это, то это будет на ваш собственный страх и риск. Никто, кроме вас, не будет нести ответственности, за возможную неисправность телефона.

Но есть и хорошее во всем этом списке и заключается в том, что прошивка модема, после джейлбрейка, останется не тронутой.

И главное, все это говорит о том, что готовность к джейлбрейку финальной версии ОС, стремится к 100%, и это не может не радовать джейлбрейкеров по всему миру.

Загрузить iOS 4.3 beta можно по следующей (потребуется девелоперский аккаунт), для iPhone, iPad, iPod touch, Apple TV and SDK.

Утилиту Tetheredboot можно загрузить , она обязательно потребуется.

Загрузить бандлы для PwnageTool, позволяющие сделать кастомную прошивку iOS 4.3, можно .

Загрузить PwnageTool

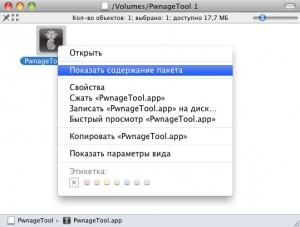

Чтобы обновить PwnageTool, добавив в него бандл файлы, сделайте следующие действия:

- Правым кликом на PwnageTool (который вы загрузили по ссылке выше) выбираем "показать содержимое пакета"

Заходим в папку Contents/Resources/FirmwareBundles/ и вставляем сюда файл bundle (CydiaInstaller.bundle и iPhone3,1_4.3_8F5148b.bundle), который вы скачали выше, после чего закрываем папку.

Теперь, необходимо создать RamDisk, для этого, потребуется утилита xpwntool.

Шаг 1: Открываем терминал вводим следующие команды:

- Распаковываем оригинальный рамдиск: xpwntool orig_restore_rd.dmg restore_rd.dec.dmg -iv -k

- Мауонтим рамдиск: hdiutil attach restore_rd.dec.dmg

- Освобождаем немного пространства: rm /Volumes/ramdisk/(пространство немного больше, чем нужно для файлов)

- Патчим asr: mv /Volumes/ramdisk/usr/sbin/asr /tmp/; bspatch /tmp/asr /Volumes/ramdisk/usr/sbin/asr (bundle_path)/asr.patch

Шаг 2: Изменяем рестор опшинс:

- открываем файл /Volumes/ramdisk/usr/local/share/restore/options.plist с помощью программы Property List Editor, добавляем строку 'UpdateBaseband' = false

Шаг 3:

- Извлекаем рамдиск: hdiutil detach /Volumes/ramdisk

- Заново энкриптим рамдиск: xpwntool restore_rd.dec.dmg pwned_restore_rd.dmg -t orig_restore_rd.dmg -iv -k

Шаг 4:

Джейлбрейк делаем, после создания кастомной прошивки по этой инструкции (только Шаг 1, начиная с третьего пункта).

Теперь, время для заключительных действий.

Шаг 5:

Создаем копию нашей прошивки, которую мы сделали с помощью PwnageTool. Затем, расширение ipsw, после точки, необходимо заменить на zip. Теперь, его можно распаковать и открыть.

Из архива, нам понадобятся файлы, которые содержат слово "kernel", а так-же iBSS и IBEC, которые можно найти в директории /Firmware/dfu/

Шаг 6: Теперь, создадим папку на рабочем столе и назовем ее "tetheredboot". Все файлы, которые мы вытащили из архива в шаге 5, перемещаем в нее, включая файл утилиты tetheredboot, ссылку на который можно найти в начале статьи.

Шаг 7: Перезагружаем телефон в режиме восстановления, запускаем терминал и вводим следующие команды:

sudo sh

Команда запросит права root, чтобы их подтвердить, вам необходимо будет ввести пароль администратора.

Теперь вводим еще две команды:

cd ~/Desktop/tetheredboot ./tetheredboot iBSS kernel

В окне терминала начнется выполнение кода программы, когда он будет завершен, необходимо будет ввести ваше устройство в режим DFU, споле этого программа скопирует нужные файлы в телефон и произведет патч ядра ОС.

Когда процедура будет завершена, вы увидите в окне терминала сообщение: "Exiting libpois0n"

странно а что никто не комментирует?

Наверно ни у кого не возникает вопросов или стесняются)